Ameaças no mundo virtual estão cada vez mais constantes em tempos de pandemia. Com a mudança na rotina e os funcionários em trabalho remoto, os riscos aumentam. Por essa razão, é necessário se aprofundar sobre a segurança e entender como garantir a proteção de seu site e de sua empresa para evitar se tornar mais uma estatística.

O Brasil, por exemplo, já era um dos países mais atacados, posicionado como primeiro no recebimento de emails maliciosos e quarto país a sofrer mais com ransomware, de acordo com estudo da Symantec. É urgente se proteger.

Quando falamos em segurança digital, atualizar-se com relação aos principais riscos e às boas práticas de prevenção já garante boa parte da proteção. Com isso, a empresa evita problemas de custos, insatisfação de seus clientes e gargalos no Marketing para continuar crescendo com o negócio.

Neste artigo, vamos discutir os prejuízos das ameaças online e conhecer os principais ataques virtuais, hoje em dia. Entenderemos como cada um funciona, a fim de preparar estratégias de combate. Você vai ver:

- Como as ameaças virtuais podem prejudicar minha empresa?

- Quais os principais ataques virtuais de hoje em dia?

- Como lidar com os ataques e proteger meu site?

Como as ameaças virtuais podem prejudicar minha empresa?

A importância da proteção de dados e do site é facilmente perceptível, atualmente. Afinal, com o aumento e expansão dos ataques, notamos como as empresas sofrem e são prejudicadas com essas ações.

Instabilidade

Uma das principais questões é a instabilidade interna, o que significa lentidão nas operações ou, simplesmente, paradas. Em um caso de incidente virtual, os sistemas e processos são interrompidos para que ações de reparação sejam executadas.

Essa falta de estabilidade incorre em inatividade dos funcionários, uma vez que eles são impossibilitados de continuar o seu trabalho. Assim, recursos são desperdiçados e pessoas que poderiam estar rendendo mais ficam sem cooperar com a empresa.

Se os sistemas não funcionam direito ou o site sai do ar por conta de ataques, as campanhas e estratégias de Marketing Digital são afetadas, também, deixando de gerar os efeitos positivos esperados.

Perda de clientes

Além disso, os clientes ficam insatisfeitos, já que seus dados estão expostos e os serviços se tornam ineficientes e vagarosos demais. Um ataque virtual afasta muitas pessoas da organização, contribuindo para a perda de maior lucratividade no futuro.

Com a saída de clientes, vem o impacto negativo na reputação. Organizações que não gerenciam bem a proteção de dados se tornam conhecidas no mercado por negligência com essa questão. Dessa maneira, outras companhias podem rejeitar parcerias e novos consumidores vão preferir a concorrência.

Problemas de conformidade

Um crime virtual em uma empresa que não estava preparada também gera uma série de complicações de conformidade com as leis. Especificamente, temos a Lei Geral de Proteção de Dados brasileira, que entrará em vigor em breve.

A nova norma estabelece que as organizações precisam tomar maior cuidado com o consentimento, a finalidade e a necessidade dos dados pessoais, bem como implementar medidas de proteção para evitar maiores riscos.

Nesse caso, se a empresa não der atenção a essa questão, pode sofrer as medidas punitivas prescritas na lei. Essas ações vão de indenizações a bloqueio dos dados e multas. De qualquer jeito, geram prejuízos para a companhia e para a reputação/credibilidade.

Aumento de custos

Outro ponto é o aumento de custos. Crimes e incidentes envolvendo o mundo virtual, geralmente, vêm acompanhados de multas e indenizações das partes vitimizadas ou, até mesmo, dos órgãos governamentais, como vimos no parágrafo anterior.

Em todo caso, a organização terá que arcar com despesas não planejadas, o que claramente representa um problema para a saúde financeira.

Quais os principais ataques virtuais de hoje em dia?

Vamos, então, entender quais são os principais ataques virtuais e compreender como eles são orquestrados. Também abordaremos estratégias para que as empresas se protejam.

1. Ransomware

Um dos principais e mais temidos é o ransomware. Consiste, basicamente, em uma forma de sequestro de dados, com a solicitação por resgate para desbloqueio das informações importantes.

Tudo começa com uma propaganda maliciosa, uma mensagem falsa ou um gatilho em redes sociais. A partir da ação do usuário, que baixa certo tipo de sistema ou arquivo, o malware começa a operar.

Uma vez instalado, o arquivo de origem duvidosa começa a trabalhar ao permitir o acesso aos dados para os criminosos. Com esse poder, então, os mal-intencionados conseguem bloquear os dados mais relevantes, com uso até mesmo de criptografia, geralmente, pedindo um pagamento em bitcoins a fim de desbloquear.

Existe mais de um tipo de ransomware, no entanto. O Scareware é menos danoso, com a exibição de anúncios informando que o sistema do usuário está infectado e que pode ser consertado com um pagamento. A partir do engajamento da vítima, há a abertura para a instalação de programas maliciosos.

O Lock Screen bloqueia ativamente a tela do usuário, mas sem criptografia. Nesse sentido, é mais alarmante que o anterior, visto que ele impede o acesso ao sistema operacional, a não ser por meio do pagamento.

O pior tipo, contudo, é o que envolve criptografia, pois ele aplica códigos aos arquivos internos e impede totalmente o acesso por parte do usuário. Na criptografia, somente o criminoso é capaz de desbloquear os dados, o que gera um problema permanente.

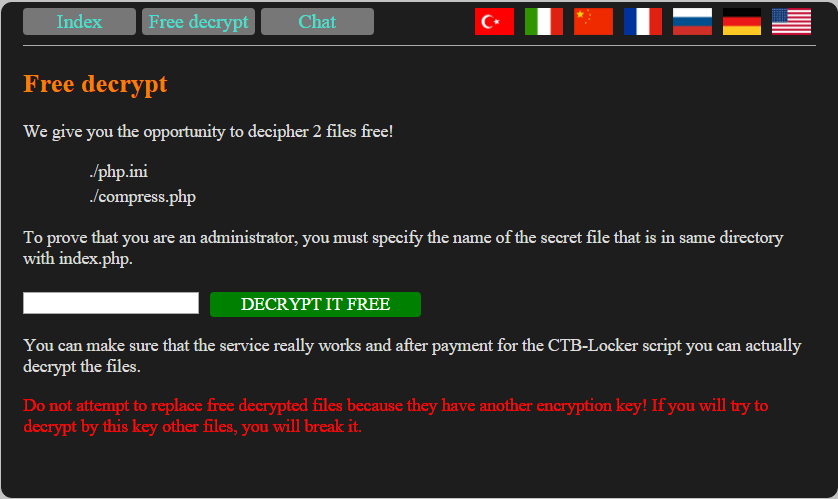

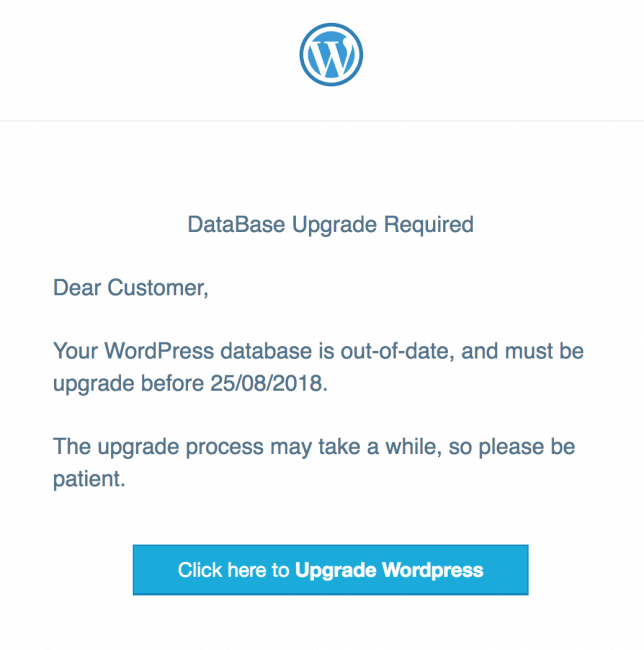

Falando especificamente de WordPress e em sites, existe uma ameaça ransomware especializada no CMS. É o CTB-Locker, um programa em PHP que sequestra dados de um site para impedir o seu funcionamento e o acesso por parte dos administradores. Geralmente, ele vem com plugins maliciosos, de fontes duvidosas, que são instalados na plataforma.

Como vimos, o ransomware afeta a disponibilidade dos dados, bem como a confidencialidade, já que eles caem em mãos erradas e podem ser vendidos na internet. Para prevenir esse problema, é fundamental contar com sistemas sempre atualizados, evitar downloads suspeitos, usar antivírus, firewall e backups. Para remediar, o ideal é não pagar o resgate, pois não há certeza de que os dados serão recuperados.

2. Phishing

Outro tipo comum é o phishing. Trata-se de uma estratégia para clonar páginas, mensagens e sites verdadeiros, de modo a enganar as vítimas e fazer com que elas cedam os dados pensando que estão lidando com empresas confiáveis. Um exemplo comum é a clonagem de páginas ou emails de bancos para solicitar senhas de conta, de cartão e outros dados.

Os mal-intencionados criam uma aparência de fachada, que pode ser um e-mail escrito como se fosse de uma origem segura ou uma página reconstruída, para parecer com um site comum da internet. Em tempos de COVID-19, pode se passar por informativo sobre a pandemia ou, até mesmo, apresentar soluções para os problemas típicos nesse cenário.

A partir disso, a empresa coloca em risco quaisquer dados sensíveis e as operações internas, ao expor essas informações para ações dos criminosos. Com isso, hackers são capazes de acessar áreas confidenciais, mudar configurações internas e muito mais.

O ideal, para se defender nesse caso, é recorrer às boas práticas. É preciso nunca confiar em mensagens suspeitas por email, muito menos em links ou páginas estranhas. Para cada email, é preciso checar se está bem escrito, se não apresenta um senso de urgência exagerado, se sucede ou não alguma ação sua, se o remetente é o mesmo do conteúdo etc.

Para páginas, é necessário verificar se existe uma proteção SSL (um cadeado que fica ao lado do endereço), bem como existência de erros ortográficos, e o próprio endereço.

3. Vishing

Em tempos de pandemia, em que as empresas estão se organizando em trabalho remoto e comunicação a distância, esse tipo de ataque ganhou novos contornos. É como um phishing, contudo, com áudio e voz automatizados, solicitando dados privados importantes da companhia. É aplicado com mensagens de texto (SMS), também.

Aproveitando a situação do home office, muitos criminosos se passam pelo suporte técnico da empresa, de modo a arrancar informações confidenciais dos colaboradores. Dessa forma, os dados ficam expostos e cedidos para quaisquer ações criminosas dos mal-intencionados. As ações de prevenção e combate são semelhantes às que são usadas para phishing.

4. Spear phishing

O spear phishing é outro tipo de phishing, com uma diferença principal: é direcionado para certas pessoas e organizações especificas. Dessa forma, é um ataque segmentado, que abusa da engenharia social a fim de engendrar esquemas enganosos e se tornar ainda mais convincente para as vítimas. O cuidado deve ser o mesmo dos anteriores: atenção aos emails, páginas e links.

5. DDoS

Um dos ataques mais comuns e poderosos dos últimos tempos é o DDoS. Trata-se de um conjunto de investidas contra um servidor, orquestrado por uma rede controlada por um computador mestre, do criminoso principal. O objetivo é exceder a largura de banda do servidor, de modo a torná-lo inativo ou lento, e prejudicar a continuidade das operações da empresa.

Assim, os hackers desejam explorar recursos dos servidores-alvo, com a finalidade de derrubar aplicações na web, a partir da geração de um erro no DNS do site em questão.

Para combater um ataque organizado desse tipo, um firewall é interessante, já que ele consegue identificar um comportamento suspeito na conexão com servidores. Além disso, existem ferramentas específicas para detecção de um DDoS ainda no começo, o que é muito útil.

6. Trojan

O famoso cavalo de troia é um malware que surge escondido em alguma aplicação baixada pelo usuário. Desse modo, ele se passa por um sistema de utilidade para as vítimas e abre espaço para acesso de hackers e exploração dos sistemas da empresa.

A partir disso, criminosos conseguem apagar arquivos, sequestrar ou roubar dados, realizar modificações, entre outras ações. Um dos sintomas da infecção é o desempenho ruim do sistema.

Para lidar com o trojan, é preciso atenção ao que é baixado internamente, bem como uso constante de antivírus para verificar os novos arquivos. Esse malware pode ser removido e ter sua ação remediada com escaneamento completo.

7. Ataque de força bruta

Ataques de força bruta se encaixam na categoria negação de serviço, assim como os DDoS. Trata-se de um método antigo para descoberta de senhas privadas, com inúmeras investidas com combinações diversas para tentar identificar esse código de entrada, via tentativa e erro.

Com o avanço tecnológico, isso deixou de ser manual para ser automatizado com bots, que podem chegar ao resultado esperado em minutos.

Uma vez com as senhas, os criminosos conseguem acessar configurações confidenciais, bem como modificar dados relevantes. Para a prevenção desse tipo de ataque, já existem ferramentas capazes de identificar um comportamento suspeito na tentativa de login em sistemas.

Entre elas, as que bloqueiam os números de tentativas ou as que usam captchas para verificar se é um humano. A verificação de dois fatores é uma opção, também.

8. Port Scanning

O Port Scanning consiste em uma ação preparatória de hackers para identificar vulnerabilidades a ser exploradas em um sistema. Assim, os mal-intencionados enviam uma mensagem ao sistema e recebem como resposta a condição, se apresenta brechas para ataque ou não.

Uma vez que forem encontradas brechas, eles ficam livres para seguir com outros ataques, como roubo ou sequestro de dados. Uma das estratégias para evitar esse tipo de investida é realizar escaneamentos proativos nos próprios sistemas, a fim de detectar possíveis falhas e aberturas antes dos hackers.

9. Cryptojacking

Por fim, esse tipo de ataque está associado à mineração de criptomoedas. Hackers se apropriam de sistemas e utilizam sua capacidade computacional para minerar esses ativos digitais, comprometendo o desempenho natural do sistema. Desse modo, lentidão e gargalos surgem como consequência disso.

Mesmo sendo um problema recente, já existem ferramentas especializadas para bloquear esse tipo de sequestro de recursos, como NoCoin e MinerBlock. Além disso, um software de proteção é sempre essencial para combater esse tipo de ameaça.

Como lidar com os ataques e proteger meu site?

Depois de analisarmos os possíveis ataques, vamos conferir como é possível lidar com essas ocorrências a fim de gerar proteção. Uma das estratégias é a atualização constante dos sistemas, sistemas operacionais, programas e aplicativos, ou simplesmente o CMS que você utiliza para o seu site.

Desse modo, brechas e possíveis falhas são eliminadas e as ações dos hackers são evitadas. Também é importante utilizar backups dos dados, a fim de mantê-los sempre protegidos em uma versão não corrompida. Dessa maneira, assim que for necessário, a companhia consegue acessar essas informações normalmente e seguir com os processos diários.

Utilizar ferramentas como antivírus e firewall é outra ótima ideia. Realizar escaneamentos completos sempre que houver algum comportamento suspeito dos sistemas ajuda a gerar visibilidade. Da mesma forma, é preciso investir em boas práticas de segurança, como cuidado com emails, links e senhas etc.

Conhecer os principais tipos de ataque virtual de hoje é imprescindível para começar a ajustar os processos e estratégias internas. A partir do conhecimento, as empresas são capazes de reforçar a proteção e garantir a segurança de seus dados, bem como de seu site, a fim de prosseguir com as abordagens de Marketing Digital. Com isso, é possível crescer e se manter no mercado de maneira segura.

Agora que você já sabe mais sobre esse tipo de problema, pode se proteger adequadamente e lidar com esses ataques.

Gostou do conteúdo? Não deixe de conhecer o Stage, ferramenta da Rock Content para gerenciamento de sites que vai ajudar o seu negócio com a questão da segurança.

CONTEÚDO CRIADO POR HUMANOS

Encontre os melhores freelancers de conteúdo no WriterAccess.

CONTEÚDO CRIADO POR HUMANOS

Encontre os melhores freelancers de conteúdo em WriterAccess.