Para manter consistência na estratégia de marketing no universo digital, as empresas precisam garantir sites seguros e fortes, sempre estáveis.

Nesse sentido, é possível assegurar que o website esteja livre das estratégias maliciosas empregadas para derrubá-lo e para roubar seus dados — o que é cada vez mais comum hoje. Com conhecimento sobre o assunto, a gestão já pode se preparar para prevenir essa situação.

Isso vai de saber por que hackers tentam invadir banco de dados de site a tentar compreender suas inúmeras abordagens, incluindo a melhor maneira de se proteger de cada uma delas. Assim, a empresa elimina riscos e consegue desenvolver melhor sua estratégia digital, de modo a cooperar com as vendas e com a lucratividade.

Se quiser aprender mais sobre a proteção de suas páginas online e entender como otimizar seus resultados, não deixe de conferir os tópicos abaixo.

Você verá:

- Por que hackers invadem bancos de dados de sites?

- O que os hackers fazem para invadir um banco de dados?

- Como os bancos de dados de sites são invadidos?

- O que fazer para proteger o banco de dados do seu site?

Por que hackers invadem banco de dados de site?

São várias as motivações por trás de um ataque coordenado contra um site. É preciso considerar que os bancos de dados carregam as informações pessoais dos clientes, da própria empresa e até mesmo de outras companhias, o que são confidenciais.

A depender do tipo de serviço ou produto vendido, muitos dados particulares podem ser coletados e salvos nesse sistema.

Assim, muitas pessoas mal-intencionadas buscam roubar os dados, ou seja, tomar posse deles de alguma forma. A partir disso, eles conseguem simplesmente vender essas informações para terceiros no mercado de compra de dados pessoais que existe na internet.

Com isso, hackers ganham uma quantia valiosa por esse feito, mesmo que não estejam interessados diretamente nos dados em si.

Em outras situações, criminosos podem querer utilizar os dados diretamente. Em casos de informações bancárias que trafegam em uma loja virtual, por exemplo, eles podem usar esses dados para efetuar compras sem a intenção de pagar, de modo a gerar complicações para o titular.

Nesse cenário, a empresa intermediária é culpada e deve se responsabilizar por negligência e falta de cuidado.

Também existe o sequestro de dados, em que, novamente, não há um interesse direto do hacker nos dados em si. Em casos assim, a pessoa mal-intencionada apenas se apossa das informações virtuais, bloqueando-as para a companhia que os detém, de modo a realizar extorsão e solicitar pagamentos para que tudo seja liberado novamente.

Muitos até pedem resgates em criptomoedas para faturar ainda mais e evitar rastreabilidade.

Além disso, há a ciberespionagem, que consiste em ações coordenadas de hackers para roubar dados de negócio confidenciais de uma empresa. Com isso, os criminosos podem querer alguma ideia para desenvolvê-la antes ou, simplesmente, tentar achar alguma oportunidade de quebrar a organização diretamente.

É importante considerar que um ataque virtual bem-sucedido constitui um forte golpe à reputação de uma empresa. Ela ficará conhecida no mercado como uma opção nada confiável para negociação, pois não cuida dos dados de seus clientes.

Dessa forma, ela perde em competitividade, pois os consumidores vão preferir acessar e realizar transações em outros sites. Nesse sentido, acabar com a capacidade competitiva de uma companhia é outro motivo para alguém mal-intencionado agir.

O que os hackers fazem para invadir um banco de dados?

Agora, vamos entender um pouco mais quais são as estratégias utilizadas por hackers para invadir um banco de dados.

Em alguns casos, os mal-intencionados aproveitam o excesso de privilégios que é concedido a alguns funcionários. Muitos ataques consistem em pessoas que estão dentro da empresa e que, por algum motivo, começam a trabalhar contra a própria organização. Assim, se beneficiam com a falta de controle de acesso aos dados pessoais dos clientes.

Além disso, os hackers podem utilizar outras estratégias como complemento. Um exemplo é o uso da clássica abordagem de phishing, que consiste em criar mensagens falsas ou sites falsos para roubar dados de autorização e senhas de administradores. Então, eles podem invadir diretamente o sistema e o banco de dados, sem complicações nem demora.

O phishing é uma estratégia que pode ser extremamente fácil de detectar, com várias inconsistências em mensagens e na aparência das páginas falsas. Contudo, também pode ser extremamente bem-feito, com detalhes acerca da empresa-alvo que ajudam a ludibriar os colaboradores.

Em outras situações, os cibercriminosos vão simplesmente explorar as vulnerabilidades de um site ou sistema de banco de dados. Como muitas companhias negligenciam os patches de atualização desses softwares, muitas brechas ficam abertas para exploração por parte de quem sabe como elas funcionam.

A partir disso, eles têm acesso a novas oportunidades para concretizar os ataques com as motivações que já discutimos.

Outra forma de atacar os sistemas que guardam os dados é a exploração de erros de configuração. Nesse sentido, criminosos exploram as deficiências técnicas dos administradores de sites, principalmente no gerenciamento de sistemas que estão na cloud.

Como os bancos de dados de sites são invadidos?

Em complemento à seção anterior, vamos aprofundar nas formas de invasão de um banco de dados, com o detalhamento das abordagens técnicas que são utilizadas.

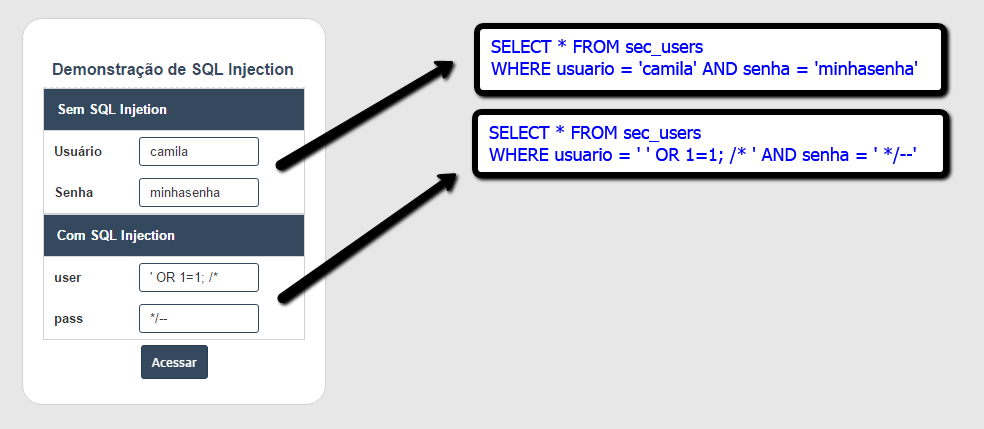

Injeção SQL

A injeção SQL é uma estratégia muito conhecida para atacar bancos de dados. Trata-se, basicamente, de uma forma de introduzir comandos específicos em um site do BD para manipular indevidamente as informações, aproveitando as brechas.

Assim, os criminosos são capazes de conceder acessos, visualizar, copiar, modificar ou excluir os dados, de modo a gerar um prejuízo grande para as empresas.

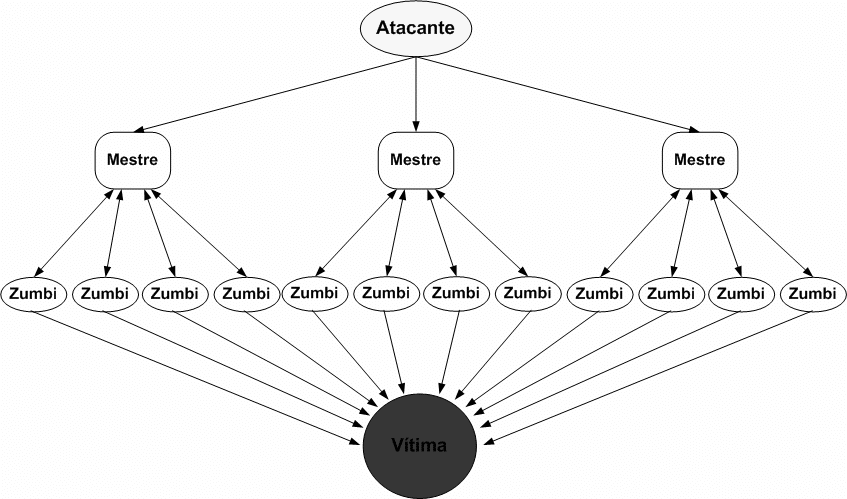

Negação de serviço

A negação de serviço também é um método comum. Consiste em uma série de ataques coordenados a um servidor para exceder sua capacidade de lidar com as requisições e torná-lo instável e inativo. Ou seja, um conjunto de máquinas tentando acessar um sistema impede a conexão normal para que as páginas sejam abertas.

Em um banco de dados, isso pode ser traduzido em um conjunto de inúmeras consultas em um período curto de tempo.

A motivação por trás disso geralmente é o sequestro de dados. Ou seja, os hackers solicitam um resgate para fazer com que o sistema volte ao normal.

Força bruta

O ataque de força bruta é muito simples: os mal-intencionados vão tentar adivinhar as senhas de acesso a um sistema, com base em tentativa e erro.

Eles empregam uma forma de automação para orquestrar combinações a fim de descobrir como acessar um painel de configuração ou dashboard. A partir disso, hackers podem inclusive tentar acessar outras áreas, já que muitos usuários usam a mesma senha em diferentes serviços.

Rootkit/backdoor

Os rootkits/backdoors funcionam assim: se escondem nos sistemas e permitem que uma brecha permaneça aberta para a exploração de mal-intencionados. Desse modo, os criminosos sempre terão acesso aos dados, e a companhia nem mesmo saberá como, pois tudo acontecerá de uma forma bem sutil.

O que fazer para proteger o banco de dados do seu site?

Chegamos, finalmente, ao tópico em que trataremos de algumas dicas para que você proteja o seu site.

Políticas de acesso e segurança

É imprescindível definir boas políticas de controle de acesso, de modo que você consiga reforçar a confidencialidade (controle de quem visualiza os dados).

É preciso controlar a autorização de visualização das informações pessoais, definir restrições para os profissionais com base no cargo deles, bem como controlar e monitorar quando o acesso ocorre. Pode ser interessante até adotar autenticação de dois fatores.

Também vale revisar constantemente as autorizações que já foram concedidas para controlar pessoas que mudaram de cargo e ainda visualizam dados confidenciais ou até mesmo as que foram demitidas. Em se tratando de restrições, elas pode se basear em localização, horários e quantidade de acessos em um dia.

Atualização

Outra questão é a atualização periódica dos sistemas, de forma a evitar problemas associados a brechas e versões obsoletas. Ao se manter atualizada, a companhia garante a possibilidade de suporte técnico e apoio dos fornecedores do software.

Controle de senhas

É sempre bom falar também do controle de senhas. Nesse sentido, o ideal é definir códigos fortes para o acesso a dashboards, com preferência para frases inteiras em vez de palavras. A gestão pode estabelecer um controle das mudanças de senhas, a fim de evitar que algumas boas sejam trocadas por outras fáceis de adivinhar.

Outra dica interessante é não usar a mesma senha para diferentes tipos de acesso. Para cada entrada, deve ser configurado um código único, de forma a dificultar a invasão dos criminosos.

Treinamento

Quando falamos em segurança virtual, não adianta contar com ferramentas poderosas se a equipe interna não está alinhada. Por isso, é fundamental que o time esteja devidamente treinado acerca das possibilidades de ataque e das boas práticas para que contribuam com a proteção de dados de uma forma ampla.

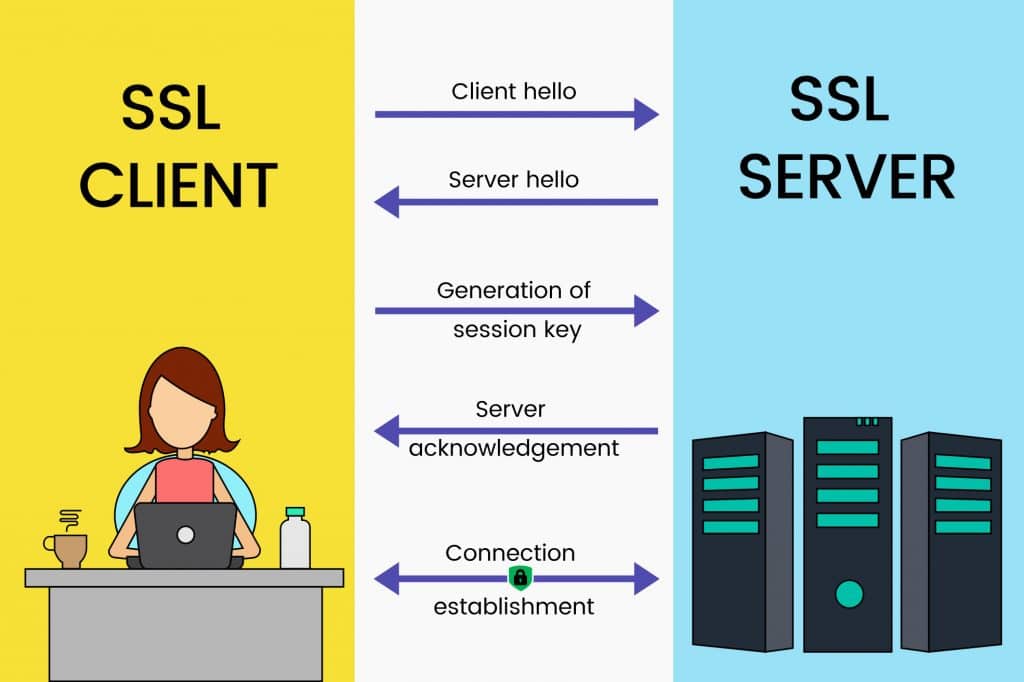

SSL

Também é importante contar com criptografia SSL. Essa tecnologia vai tornar o seu site mais seguro ao encriptar os dados que são enviados para o servidor e evitar que essas informações sejam interceptadas e roubadas por hackers. Desse modo, é possível proteger os dados até mesmo antes que sejam salvos nos sistemas da empresa.

Com um certificado, seu website exibirá um cadeado ao lado da URL, indicando que é uma opção segura e confiável para os consumidores.

Firewall

Com o avanço das soluções de segurança, surgiram diversas opções de firewall para bancos de dados especificamente.

Esses sistemas são ótimos para proteger as informações pessoais que você utiliza e garantir que não haja problemas comprometendo a saúde desses dados e a sua relação com os titulares. Eles funcionam com controle de quem acessa o BD, a partir da identificação da origem, e restrição do número de tentativas.

Mapeamento dos dados

Também é fundamental realizar um mapeamento dos dados a fim de estabelecer transparência e visibilidade. Com esse controle, a empresa saberá exatamente quais dados estão sendo salvos em seus sistemas e conseguirá determinar os riscos para empregar medidas adequadas de proteção.

As ações de hackers para invadir banco de dados de site estão se tornando cada vez mais robustas. Contudo, com o conhecimento sobre o assunto, os gestores podem se preparar para lidar com esse assunto e combater as principais ameaças. Desse modo, é possível eliminar os perigos principais e garantir estabilidade para uma estratégia de marketing no mundo online.

Gostou do conteúdo? Continue se aprofundando no assunto! Confira nosso post sobre o que é segurança digital e como implantá-la.

CONTEÚDO CRIADO POR HUMANOS

Encontre os melhores freelancers de conteúdo no WriterAccess.

CONTEÚDO CRIADO POR HUMANOS

Encontre os melhores freelancers de conteúdo em WriterAccess.